本文及资源最后更新时间 2025-10-15 by sky995

小心酷安、b站等的不知名一键隐藏环境模块、脚本,还有某些不可靠的远程代刷救砖

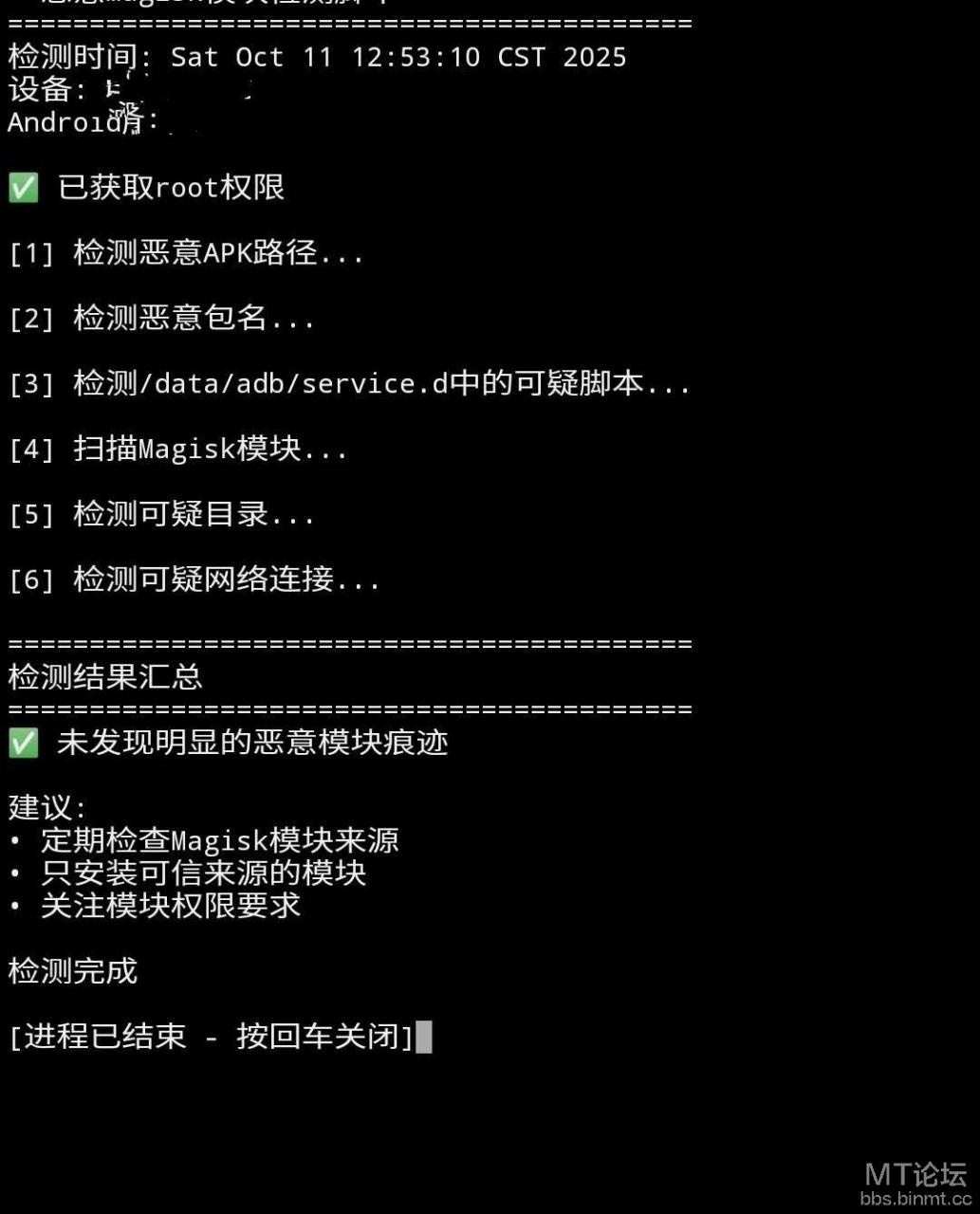

一、 感染位置与恶意脚本

目前已知的特点有几个,最好判断的是通过/data/adb/目录进行排查。

1.首先是感染后恶意程序典型位置:

/data/adb/modules/#zygisk_lsposed/system/priv-app/zygisk/zygisk.apk

#zygisk_lsposed可能为任何模块

2.然后是/data/adb/service.d文件夹中可能会出现所示4个恶意脚本

其大致行为分别如下:

{权限升级 (0.sh): 暴力夺取 Root 权限,静默绕过所有 Root 管理工具。

系统级植入 (1.sh): 利用 Root 权限将自身植入 Zygisk 框架,获得劫持所有应用的能力,实现 Rootkit 级别的隐蔽性。

多进程守护 (2.sh 和 3.sh): 确保其 Android 应用服务和核心 ELF 进程永不停止 ——by gemini}

二、通讯与 C2 攻击链

当设备开机后,恶意程序将被挂载为路径

“/system/priv-app/zygisk/zygisk.apk”的系统程序。

此时,该恶意程序将尝试连接域名为:fdkss.sbs的 C2(命令与控制)服务器,并与相关多个接口如:查看链接 进行通讯