本文及资源最后更新时间 2025-10-15 by sky995

警惕恶意的Magisk模块。

近期,有用户遇到微信被盗刷的情况,经过分析是因为刷入了恶意的Magisk模块。

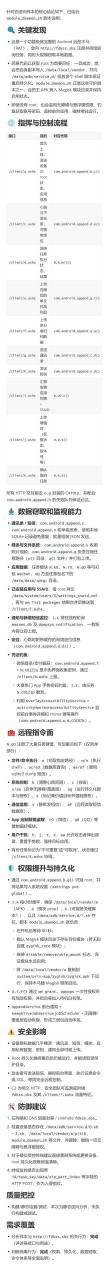

对恶意模块的分析:完整的基于Magisk模块的 C2(远程控制木马)程序,会通过Magisk模块加载/system/priv-apk/zygisk/zygisk.apk(包名com.android.append)主要程序,其中实现了读取文件,读取通讯录,读取和发送短信,盗取微信文件,钓鱼微信支付密码等功能。

同时,具有大量保活功能,防止木马本身被删除。如果木马所在的恶意Magisk模块被用户删除,则会将自身写入到其他的正常Magisk模块,通过感染其它Magisk模块实现寄生加载。同时写入/data/adb/service.d/脚本实现保活,用户即使卸载所有Magisk模块也无法清除木马。

清除木马建议:进入Magisk安全模式(不加载任何模块和脚本),然后删除/data/adb/下所有文件,并删除/data/local/vendor文件夹。这同时会删除所有Magisk模块,以及模块配置文件等。

如果你不理解这些操作是什么意思,建议线刷官方系统并恢复出厂设置。

关联关键词:

com.android.append

zygisk.apk

fdkss.sbs (已经跑路)

感谢 @没有心的人啊啊啊啊 提供被感染的Magisk模块样本

/data/adb/service.d/

找到注入的模块之后删掉,然后必须删掉这个文件夹

不然它还会自动注入到其他模块里面

fdkss.sbs 已经跑路

受感染的magisk模块样本: https://drive.google.com/file/d/1kLiqeMy5_uoafcdiMVwC1lQVF6M2aGqN/view?usp=drive_link 解压密码:infected